How’s your day? Oke, kali ini gue bakal ngebahas fenomena sosial media yang udah booming dari tahun 2013 (hingga saat ini). Yup, ask.fm.

Dari dulu gue buanyaaak banget dapet curhatan dari banyak orang tentang situs

ini. Terkait nyinyir-nyinyiran lah, masalah pribadi, tentang masalah

romansa lah, selingkuh, keluarga, wah pokoknya banyak deh drama yang terjadi di

situs ini.

Bahkan saat

saya akan register akun di situs ini pun, temen gue ada yang bilang kayak gini dengan nada kesal...

“Jangan register ask.fm lah, gak guna. Itu tuh tempat orang judge seenaknya, anehnya banyak orang ketika udah bikin akun itu dan dijudge malah marah. Dasar”

Yap, tapi

gue sih tetep iseng-iseng bikin. Walaupun gak dipublikasikan juga sih, haha. Ya,

akun gue itu cuma buat stalking doang.

Akhirnya

setelah daftar, hal pertama yang gue notice

dari ask.fm itu fitur uniknya, ask.fm itu menyediakan fitur anonymous ask. Jadi, elo bisa nge-ask siapapun tanpa diketahui oleh si

penjawab. Bisa dibilang fitur ini sih biangnya drama, makian, dan

pertengkaran yang bertebaran di ask.fm.

Akhirnya

karena fitur ginian, elo pasti bisa bayangin dong. Berapa banyak orang yang

manfaatin fitur anonymous ini buat

nge-ask hal-hal yang gak perlu di-ask. Bahkan yang pertamanya cuman iseng-iseng

pun akhirnya bisa sampe bertengkar di dunia nyata. Ya iya, situs canggih

kaya gini dikenalin ke orang-orang Indonesia alay sih ya kayak gitu, yah.

“Iya tuh gue setuju! Ngapain juga nanya-nanya hal yang gak perlu ditanyain!”

Eits, tunggu

dulu, maksud gue orang alay itu ya orang

yang nanya dan juga orang yang

ditanya terus ngambek. Ya iyalah mereka alay, toh mereka kan bisa milih gak

usah ngejawab anon yang nanya pertanyaan yang gak guna atau mungkin yang gak

perlu ditanyain. Betul ga? Akhirnya gue pun ngelakuin research hari ini. Gue coba nge-search

di google berapa banyak orang

yang bertengkar gara-gara Ask.fm, kurang lebih keyword-nya kayak gini...

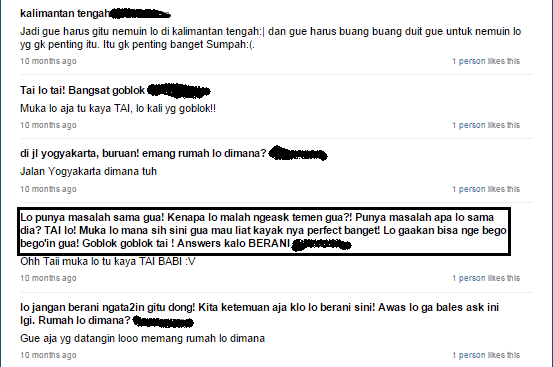

Dan... Beginilah hasilnya

|

| 1 |

|

| 2 |

|

| 3 |

|

| 4 |

Geez.

Liatlah

betapa bobroknya generasi kita. Dan elo tau gak? Mereka semua yang bilang

kata-kata kasar itu semuanya adalah remaja berjenis kelamin wanita. (Ini berdasarkan dari page one di google dengan kata kunci tersebut. Please no offense.)

Hmm.

Gue yakin

mereka semua yang ada di atas, semuanya dididik oleh orang tua mereka, kalau pun kenyataannya

tidak, ya pasti ada wali mereka yang berusaha mendidik mereka dengan baik.

Diajarkan

supaya jadi wanita anggun, feminin, dan berkelas. Tapi kenyataannya? Wanita

jaman sekarang (yang sadly ada di

generasi yang sama dengan gue) tingkah lakunya kayak gini. Gue gak habis pikir.

Dan populasi wanita kayak gini itu buanyaak beudh.

Itulah sedihnya lagi.

Ya, mungkin

buat elo yang ngerasa pernah bertingkah laku kayak di atas, gue harap sekarang

bisa merenung dan sadar atas tingkah elo. Karena itu tuh image elo secara online kawan! Bayangin ketika elo 'ntar ngelamar kerja beberapa tahun kemudian dan perusahaan yang elo lamar nge-search nama lengkap elo terus nemu yang beginian. Gue jamin lamaran elo bakal ditolak mentah-mentah.

Kalo bahasa gaulnya mah kelakuan kaya gitu tuh 'nggak banget lah kawan. Plis, stop ngejawab pertanyaan dari asker yang 'nggak penting, yang elo rasa bisa memicu pertengkaran. Selain itu, ask.fm itu bisa dibuka dan dilihat oleh siapa saja. Jadi ya pikir-pikir dulu lah sebelum memposting susuasu, eh sesuatu.

Inget pesen

dari gue.

“Elo gak bisa ngelarang si anonymous untuk bertanya ke elo, tapi elo bisa dan punya hak untuk gak ngejawab pertanyaan mereka.”

Oke mungkin

cukup wejangannya, yah, back to the real question.

“Jadi, gimana caranya supaya bisa ngeliat profile penanya dari anonymous?”

Oke, sebelumnya gue mau ngekutip dulu sebagian policy dan peraturan privacy yang ada di ask.fm.

Nah, buat yang

gak ngerti atau males baca, inti dari kutipan tersebut adalah;

ANONYMOUS TIDAK BISA DILACAK, KECUALI UNTUK KEPERLUAN INVESTIGASI KRIMINAL.

DAN

ANONYMOUS HANYA BISA DILACAK JIKA DAN HANYA JIKA ELO NGEREPORT KE PIHAK ASK.FM TERLEBIH DAHULU.

“Jadi bisa 'nggak nih ngeliat profile si anonymous ini?”

Sadly, gak bisa. Sesuai dengan peraturan ask.fm, itu

sangat tidak mungkin, kecuali jika si asker

udah membahayakan si penjawab. Kalo 'nggak percaya boleh dicek link privacy policy-nya di sini.

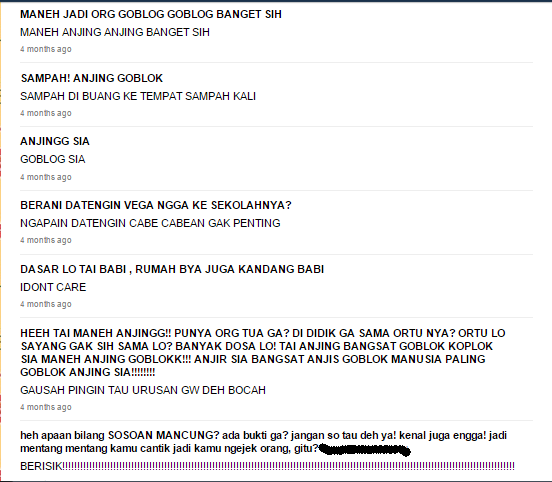

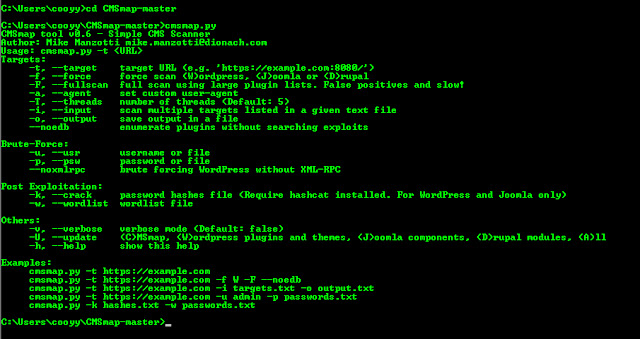

“Eh! Bentar-bentar, tapi temen gue ada tuh yang pake semacem aplikasi Ask Tracker cekreker ceker peler tapeurwer atau apalah itu. Tapi itu bisa kok!”

Ok, first thing, lo udah ketipu sama

aplikasi itu. Gue udah tes sendiri di rumah sekali dan di HP temen juga

pernah beberapa kali. Jadi di riset gue itu, gue ngeask diri gue sendiri (pake 2

akun). Terus gue pake Ask Tracker itu,

eh ternyata yang keluar malah akun orang lain. So, w00t means? It's hoax.

Dibuktikan juga oleh orang-orang lain di internet.

| Bukti pertama |

| Bukti kedua |

Begitu pun

dengan aplikasi-aplikasi lain yang banyak beredar di google, dan

juga app store, itu pure hoax. Jadi, kalo ada temen elo

yang ngaku-ngaku bisa nge-track,

jangan percaya yah, karena satu-satunya cara nge-track adalah kalo link ask elo dilaporkan ke pihak yang berwajib, yaitu

pihak ask.fm-nya sendiri. Udah tertulis dengan sangat jelas kok di tatatertib

dan peraturannya.

Oh iya sebelum elo close artikel ini dengan kesel, gue ingin bilang bahwa gue ngerti

kok dengan perasaan kalian yang lagi kesel sekarang, udah excited sama sesuatu tapi sesudah masuk eh ternyata malah 'nggak sesuai

ekspektasi.

Jadi gue ingin minta maaf karena udah nipu

kalian di artikel ini,

Tapi... Nipu buat ngasih edukasi gak apa-apa kan?

Maaf ya, soalnya gue udah cape denger

orang-orang yang ngaku-ngaku bisa nge-detect, nge-trace (melacak) anonymous pake Ask Tracker yang sok-sokan heker, creker atau apalah itu.

Gue ingin meng-clear-kan keadaan dan ngebuka paradigma elo semua supaya jadi lebih

baik.

Supaya gak gampang percaya.

Supaya gak subjektif menilai masalah.

Supaya pertengkaran bisa dikurangi.

Dan banyak lagi harapan gue yang lainnya

Jadi, maafkan kebohongan gue di artikel ini.

Dimaafin kan?

Kalo iya bagus deh, berarti mungkin elo udah dewasa

dan kita sama-sama ngerti permasalahan real-nya apa di sini. Kalo 'nggak juga gak apa-apa toh gue emang salah.

Maafkanlah kekhilafan gue.

Dikutip dan dimodifikasi dari blog Ifandi

Sincerely,

Dwi Siswanto

![[SCRIPT] Bot Telegram SimSimi [SCRIPT] Bot Telegram SimSimi](http://3.bp.blogspot.com/-Nr023r6YswQ/Va6hbDgxXVI/AAAAAAAACwE/sDq2ZjYinyo/s72-c/newbot.png)

![@wifi.id Bypass Login (2016) [APPS] @wifi.id Bypass Login (2016) [APPS]](https://3.bp.blogspot.com/-0iFmx4iT03E/V5zW3z0jKcI/AAAAAAAADBU/nriIKd7gdywBTobdUm_GZzHavYcQ7_T2wCLcB/s72-c/wifiid-bypass-login-2016.png)

![[APPS] Auto Register Free @wifi.id (v.3) [APPS] Auto Register Free @wifi.id (v.3)](http://4.bp.blogspot.com/-kakxt6qKPRw/VW1uJdWImMI/AAAAAAAACrM/0Ab5WXYE5Tw/s72-c/preview.png)

![[TUTS] How to Add CreditCard Logger in Magento? [TUTS] How to Add CreditCard Logger in Magento?](https://3.bp.blogspot.com/-JLNlT_y5XnQ/VwP21lO83HI/AAAAAAAAC7E/4TNfxroTfLMrP3l1RUZvgy3pqsl9yU3wg/s72-c/magento_log.png)

![[SCRIPT] Auto Registration Free @wifi.id [SCRIPT] Auto Registration Free @wifi.id](http://3.bp.blogspot.com/-4hBTp1BbeMI/VUshMp2Te4I/AAAAAAAACoA/KJkwztzh2oM/s72-c/wifi_id.png)